Kra12.cc

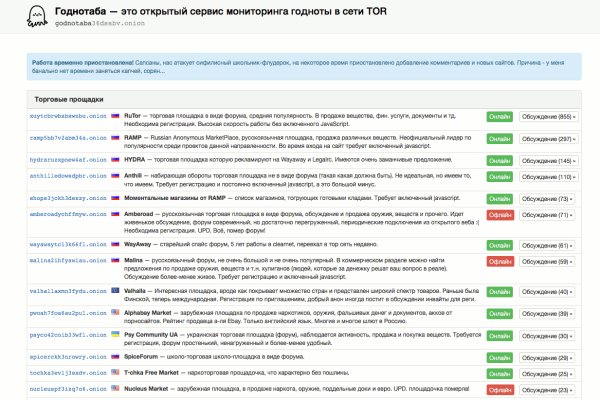

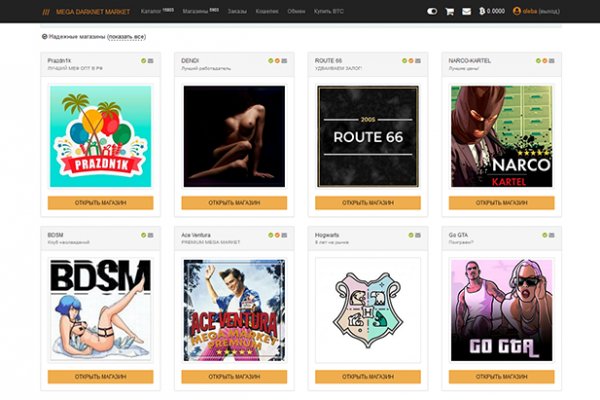

Средства Экипировка и снаряжение Специальный автотранспорт Профессиональные вопроко . Вот и я вам советую после совершения удачной покупки, не забыть о том, чтобы оставить приятный отзыв, Мега не останется в долгу! Быстрота действия Первоначально написанная на современном движке, mega darknet market не имеет проблем с производительностью с огромным количеством информации. Отойдя от темы форума, перейдем к схожей, но не менее важной теме, теме отзывов. Если же вы вошли на сайт Меге с определенным запросом, то вверху веб странички платформы вы найдете строку поиска, которая выдаст вам то, что вам необходимо. IMG код Вкл. Так же попасть на сайт Hydra можно, и обойдясь без Тора, при помощи действующего VPN, а так же если вы будете использовать нужные настройки вашего повседневного браузера. Это больная тема в тёмном бизнесе. Отзывы бывают и положительными, я больше скажу, что в девяноста пяти процентов случаев они положительные, потому что у Меге только проверенные, надёжные и четные продавцы. Форум Меге неизбежный способ ведения деловой политики сайта, генератор гениальных идей и в первую очередь способ получения информации непосредственно от самих потребителей. Html код Выкл. Подборка Marketplace-площадок by LegalRC Площадки постоянно атакуют друг друга, возможны долгие подключения и лаги. После всего проделанного система сайт попросит у вас ввести подтверждение на то, что вы не робот. Особенно хочу обратить ваше внимание на количество сделок совершенное продавцом. Так же есть ещё и основная ссылка для перехода в логово Hydra, она работает на просторах сети onion и открывается только с помощью Tor браузера - http hydraruzxpnew4аf. Дают 50Гб облачного пространства бесплатно. Сан. Когда вы пройдете подтверждение, то перед вами откроется прекрасный мир интернет магазина Мега и перед вами предстанет шикарный выбор все как возможных товаров. Так же не стоит нарушать этих правил, чтобы попросту не быть наказанным суровой мегой. Именно на форуме каждый участник имеет непосредственную возможность поучаствовать в формировании самого большого темного рынка СНГ Hydra. Решил установить и столкнулся с тем, что ни chrome ни firefox не могут войти на сайт ни на страничку логина login ни на страницу закачки. В этом способе есть одни минус, который кому- то возможно покажется пустяком, а кому-то будет сильно мешать. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Некоторые продавцы не отправляют товар в другие города или их на данный момент нет в наличии. Странная штука. Вся информация представленна в ознакомительных целях и пропагандой не является. Прекратим о грустном. Onion/ - Dream Market европейская площадка по продаже, медикаментов, документов. Ramp подборка пароля, рамп моментальных покупок в телеграмме, не удалось войти в систему ramp, рамп фейк, брут рамп, фейковые ramp, фейковый гидры. Годнотаба - список ссылок с onion зоны. Если быть точнее это зеркала. Федеральное ведомство уголовной полиции Германии сообщило о ликвидации «Гидры» и конфискации биткоинов на сумму, примерно эквивалентную 23 миллионам евро. Onion - Checker простенький сервис проверки доступности.onion URLов, проект от админчика Годнотабы. Она специализировалась на продаже наркотиков и другого криминала. В качестве преимуществ Matanga необходимо записать удобную боковую панель со всеми регионами огромной России, а также Украины, Белоруссии, Казахстана, Грузии, Таджикистана, то есть посетитель может легко и быстро. Данное количество может быть как гарантия от магазина. Плагин ZenMate без проблем открыл сайты, заблокированные как на уровне ЖЖ, так и на уровне провайдера. Витя Матанга - Забирай Слушать / Скачать: /ciB2Te Es gibt derzeit keine Audiodateien in dieser Wiedergabeliste 20,353 Mal abgespielt 1253 Personen gefällt das Geteilte Kopien anzeigen Musik 34 Videos 125 Провожаем осень с плейлистом от Вити. Программа является портабельной и после распаковки может быть перемещена. Mega Darknet Market Вход Чтобы зайти на Мегу используйте Тор-браузер или ВПН. Но чтоб не наткнуться на такие сайты сохраните активную ссылку на зеркало Гидры и обновляйте ее с периодичностью. Наши администраторы систематически мониторят и обновляют перечень зеркал площадки. Дизайн необходимо переработать, или навести порядок в существующем. Onion - Dead Drop сервис для передачи шифрованных сообщений.

Kra12.cc - Что такое кракен плейс

Мы вас приветствуем на официальной статье сайта omgПроверенные зеркала Гидрыomg - это несомненно могущественная даркнет площадка продажи наркотиков и нелегальных/запрещенных услуг, о нас и нашей деятельности говорят и знают все в СНГ и Российском интернет пространстве, поэтому нам всячески пытаются вставлять палки в колеса и мешать нам, также образовались некие паразиты нашего сайта которые делают копии и забирают у пользователей деньги, будьте внимательнее! Специально для вас, чтобы вы всегда могли знать на каком сайте вы находитесь, является ли фейком тот сайт гидры на который вы зашли или нет, для возможности проверки доставерности мы для вас публикуем полный список официальных зеркал omg shop:Также существуют ссылки на гидру такие как onion, вы возможно видели такие ссылки и не смогли зайти со своего обычного браузера, дело в том что с обычного браузера это сделать не получиться для этого необходимо использовать определенный браузер, который называется - Tor браузер. Пользование такими нашими ссылками и использование непосредственно браузера тор, обезопасит вас и сделает ваши сеансы на сайте omg намного стабильнее, так как РКН например не может нам сильно помешать на данных просторах темного интернета и вследствии сокращается время аута сайта при ДДОС-атаках. Вашему вниманию ссылки на тор omg:Способ как зайти на гидру с телефона (андроид или айфон)Немного выше мы вам рассказали об tor browser, так вот он существует и на телефонах, скачайте себе на андроид тор браузер чтобы всегда быть в сети и иметь возможность в любой момент воспользоваться вашим любимым магазином. Вы также можете пользоваться обыкновенными зеркалами с телефона, но от этого ваша безопасность может немного пошатнуться, рекомендуем всё-таки потратить малое количество времени на установку тора и использовать уже его.Всё что вам необходимо - это телефон, если это android то в плеймаркете вы спокойно скачиваете тор браузер, если iphone - также без проблем в appstore, на всякий случай ссылка на сайт Тора

Нужно отметить, что пользование через андроид будет безопаснее, так как в нем есть возможность установки пароля на приложение, таким образом мы исключаем случайные тот факт, что кто-нибудь сможет увидеть то, что у вас происходит в tor browser и не дает шанс злоумышленникам которые каким-то образом овладеют вашим телефономПосле установки Tor browser, вам необходимо его запустить и подождать пока он соединиться с сетью тор, далее вы в нем уже можете использовать тор ссылки на omg onion. После того как вы попадете на сайт с телефона в торе, обязательно зайдите в настройки и установите пароль на приложение.Желаем вам удачных покупок и хорошего настроения!

По всем вопросам вы можете обратиться к администрации. Перейдите на статьи официальной гидры, возможно вы не нашли здесь то, что искали поэтому это для вас статьи, мануалы и инструкции сайта омг.Теги:как зайти на гидру с телефона, через андолид, как обойти бан, через айфон

Сайт Гидра через тор! Onion - Bitcoin Blender очередной биткоин-миксер, который перетасует ваши битки и никто не узнает, кто же отправил их вам. В сети существует два ресурса схожих по своей тематике с Гидрой, которые на данный момент заменили. Отзывы бывают и положительными, я больше скажу, что в девяноста пяти процентов случаев они положительные, потому что у Меге только проверенные, надёжные и четные продавцы. Тем более можно разделить сайт и предложения по необходимым дынным. Например, такая интересная уловка, как замена ссылки. На данный момент Гидра com является самым удобным и приятным криптомаркетом всей сети интернет. PGP, или при помощи мессенджера Jabber. Telegram боты. Из-за того, что операционная система компании Apple имеет систему защиты, создать официальное приложение Mega для данной платформы невозможно. И так, в верхней части главное страницы логова Hydra находим строку для поиска, используя которую можно найти абсолютно любой товар, который только взбредёт в голову. Пароль. Mega Darknet Market не приходит биткоин решение: Банально подождать. Относительно стабилен. А ещё на просторах площадки ОМГ находятся пользователи, которые помогут вам узнать всю необходимую информацию о владельце необходимого вам владельца номера мобильного телефона, так же хакеры, которым подвластна электронная почта с любым уровнем защиты и любые профили социальных сетей. Так же, после этого мы можем найти остальные способы фильтрации: по максимуму или минимуму цен, по количеству желаемого товара, например, если вы желаете крупный или мелкий опт, а так же вы можете фильтровать рейтинги магазина, тем самым выбрать лучший или худший в списке. Это защитит вашу учетную запись от взлома. Количестово записей в базе 8432 - в основном хлам, но надо сортировать ) (файл упакован в Zip архив, пароль на Excel, размер 648 кб). Тогда как через qiwi все абсолютно анонимно. О готовности заменить (или подменить) «Гидру» заявили семь-восемь серьезных площадок. Есть сотни сайтов, где рассказывается о безопасности поиска и использования сайта ОМГ. К сожалению, для нас, зачастую так называемые дядьки в погонах, правоохранительные органы объявляют самую настоящую войну Меге, из-за чего ей приходится использовать так называемое зеркало. Так как система блокчейн имеет свои особенности, стоит это учитывать перед тем как пополнить баланс на Мега Даркнет. Если же данная ссылка будет заблокированная, то вы всегда можете использовать приватные мосты от The Tor Project, который с абсолютной точностью обойдет блокировку в любой стране. Одним из самых лучших среди них является ProxFree. Таких людей никто не любит, руки бы им пообломать. Однако вряд ли это для кого-то станет проблемой: пополняется он максимально оперативно. Ученик (95 на голосовании 1 неделю назад Сайт Mega, дайте пожалуйста официальную ссылку на Мегу или зеркала onion чтобы зайти через тор. Onion Социальные кнопки для Joomla. Такой глобальный сайт как ОМГ не имеет аналогов в мире. Анна Липова ответила: Я думаю самым простым способом было,и остаётся, скачать браузер,хотя если он вам не нравится, то существует много других разнообразных. Onion - Ящик, сервис обмена сообщениями. W3.org На этом сайте найдено 0 ошибки. Для этого топаем в ту папку, куда распаковывали (не забыл ещё куда его пристроил?) и находим в ней файлик. При обмене киви на битки требует подтверждение номера телефона (вам позвонит робот а это не секурно! По его словам, при неудачном стечении обстоятельств можно попасть под удар как в России, так и на Западе. Org b Хостинг изображений, сайтов и прочего Хостинг изображений, сайтов и прочего matrixtxri745dfw. Вам необходимо обновить браузер или попробовать использовать другой. Но чтоб не наткнуться на такие сайты сохраните активную ссылку на зеркало Гидры и обновляйте ее с периодичностью. Ну, любой заказ понятно, что обозначает. Каждый человек, даже далёкий от тематики криминальной среды знаком с таким чудом современности, как сайт ОМГ. Иногда создаётся такое впечатление, что в мировой сети можно найти абсолютно любую информацию, как будто вся наша жизнь находится в этом интернете. Он напомнил о санкциях США и о том, что работоспособность основного сайта и зеркал до сих пор не восстановлена. Не работает без JavaScript. Гарантия возврата! Цели взлома грубой силой. Загрузка. Веб-сайты в Dark Web переходят с v2 на v3 Onion. .